- Cerca de 7 resultados

-

REDES SOCIALES EN EL TRABAJO

- 14 min •

- # Catálogo 03220

Alerte a sus colaboradores acerca de los peligros que puede encontrar cuando esta conectado en línea y muéstreles cómo usar los medios sociales con prudencia y de manera adecuada.

Las redes sociales están en todas partes, incluyendo a nuestros lugares de trabajo. Si bien puede servir a propósitos útiles de negocios, también puede abrir la puerta a los hackers, a que circulen rumores y comentarios abusivos, a crear pesadillas en las relaciones públicas afectando la productividad. De hecho, muchos empleados pasan hasta dos horas todos los días durante su jornada de trabajo en sitios no relacionados con el mismo, sin darse cuenta de cómo consumen demasiado tiempo y esto conlleva a problemas. Y no se trata sólo durante la jornada laboral. Abrir por la noche los mensajes, también pueden tener un impacto si violan las políticas o causan fricción entre compañeros de trabajo. Entonces, ¿Cómo evitar los peligros de posibles demandas de acoso, la exposición a los virus informáticos y malware, así como la liberación de los datos confidenciales? Y ¿Cómo convencer a los empleados que gastar demasiado tiempo de la compañía en los medios sociales simplemente no está bien? Este programa presenta escenas filmadas en una variedad de locaciones e industrias, que muestran:

» El equipo de computo de una recepcionista es hackeado después de que ella abre un archivo adjunto de correo electrónico sospechoso.

» A un mesero tratando de publicar una foto con una imagen que podría dañar lareputación de un restaurante.

» Un empleado de oficina atacando a un compañero de trabajo a través de las redes sociales, haciendo que todo mundo toma partido.

» Como los mensajes de texto con un interés romántico no deseado, se utilizan para perseguir a un colega y pueden ser considerados como acoso laboral.

» Como los secretos comerciales son liberados antes del lanzamiento de un nuevo producto y rápidamente capturados por un competidor.

» El resentimiento que causa a sus compañeros de trabajo cuando una persona juega durante su jornada laboral.

La tecnología no se puede evitar, pocos de nosotros no podríamos conseguir realizar nuestro trabajo sin ella. Pero tiene que ser utilizada con prudencia y de manera adecuada. -

FUTURO DE LA INDUSTRIA, EL I, II, III

- 90 min •

- # Catálogo 03142

SERIE DE 3 PARTES DE 30' CADA UNA.

I. LAS CLAVES DEL NUEVO ESCENARIO INDUSTRIAL

El empleo industrial en USA ya es inferior al 15% del total. De fabricante a contratista especializado: la nueva ola de externalización de factorías para concentrarse en I+D y marketing. Los nuevos conceptos en la fabricación: Producción en flotilla, entrega Just in Time. Los ejemplos de Dell, Toyota y otros.

II. Internet, Fusiones y Globalización

Los 3 grandes fabricantes de automóviles se han aliado para proveerse de componentes desde internet de forma centralizada: ¿qué vendrá luego? La pérdida de peso del fabricante frente al distribuidor. "Fusiones pánico" y "Fusiones esperanza". Aprendiendo a competir globalmente.

III. El Manager, líder de la transformación industrial

El directivo como líder del cambio: aprendiendo a detectar el cambio y a verlo como una oportunidad. Cómo asimilar los cambios en la fuerza de trabajo: La importancia creciente del "trabajador del conocimiento", la emergencia del "tecnólogo" (sucesor del trabajador manual). -

INFORMACION ESTA SIENDO ATACADA, LA

- 7 min •

- # Catálogo 02618

Este programa muestra varias entrevistas hechas con intrusos (jackers) auténticos. El personaje de esta entrevista revela varios modos en que él ha amenazado a la información de empresas muy importantes. La facilidad con la que es capaz de robar, corromper o destruir información vital, será una clara señal de alerta para quien use este programa.

-

SEGURIDAD EN SUS MANOS, LA

- 10 min •

- # Catálogo 02617

Este programa, que está diseñado como si fuera un noticiero, provoca que sus usuarios tomen la responsabilidad de proteger la información que pertenece a su organización teniendo especial cuidado de que ésta esté siempre en buenas manos. Los presentadores de este programa cubren un alto rango de tópicos de seguridad, como amenazas y riesgos, el uso de controles básicos de acceso, la prevención de virus y el mantenimiento de la continuidad en la operación de negocios.

-

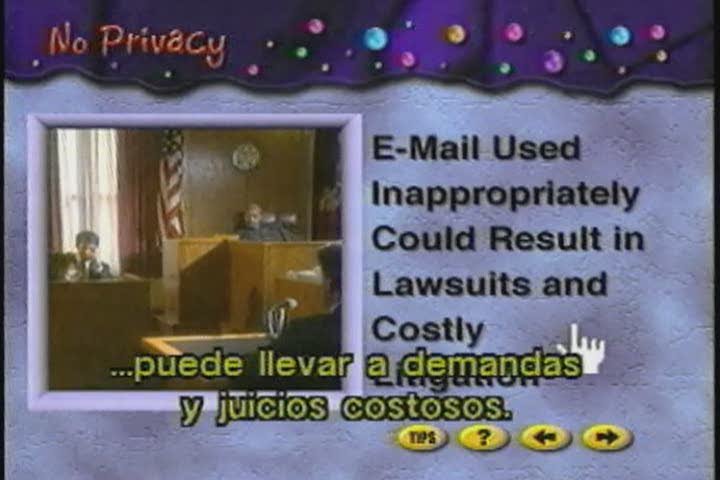

NO HAY PRIVACIA: ASUNTOS LEGALES DEL CORREO ELECTRONICO

- 22 min •

- # Catálogo 02447

El correo electrónico es un medio rápido y fácil para establecer comunicación. Pero si se usa incorrectamente, puede conducir a la pérdida de imagen profesional de la empresa, a litigios costosos, y a problemas legales. Proteja a su personal y a su organización haciéndoles saber el modo correcto de comunicarse a través del correo electrónico.

-

DEFIENDA SU ESTACIÓN DE TRABAJO!

- 25 min •

- # Catálogo 02039

Enfatiza la importancia de contar con un programa de seguridad en el sistema de información, que contemple los riesgos de intervenciones externas, que establezca políticas y normas para evitar el uso inadecuado de la información confidencial e impida el acceso a los virus y a los intrusos en el sistema.

-

BALLET ROBOTIQUE

- 8 min •

- # Catálogo 01142

Un bellísimo programa sin narración que muestra con gran calidad cinematográfica una danza programada por computadora de varios robots industriales característicos en una línea de ensamble automotriz.